三权分立授权原则

关键词: 三权分立授权原则 移动安全管理平台

2025.12.05

2025.12.05

文章来源:

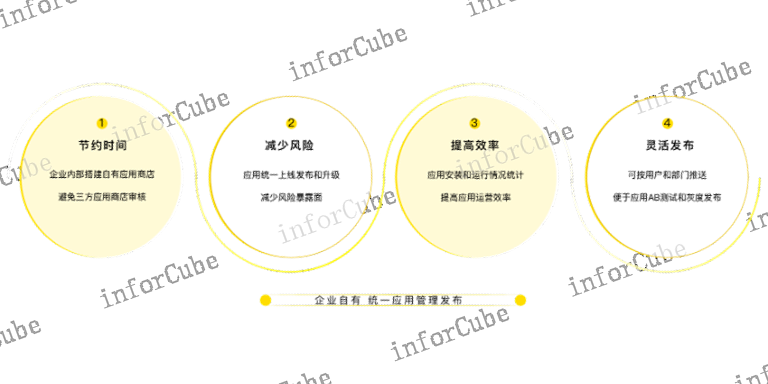

平台对移动应用的安全保障并非单一环节,而是覆盖了从创建到分发的全生命周期管理。整个过程始于企业移动应用商店,它作为***受控的应用分发渠道,确保了应用来源的可信性。任何希望上架的应用,都必须先经过移动应用安全检测环节,通过静态和动态分析等技术,深度挖掘其潜在的代码漏洞、恶意行为和数据泄露风险,做到“先检测,后上线”。对于检测出风险或需要提升防护强度的应用,则进入移动应用安全加固阶段,通过代码混淆、加密、防反编译等技术,为应用穿上“防护甲”,有效抵御逆向分析和篡改攻击。**终,这些安全的应用通过商店分发给用户,并在移动应用安全沙箱中运行,防止敏感数据被恶意应用窃取。这套从“检测-加固-分发-运行”的闭环流程,为企业构建了可信赖的移动应用生态。上讯零信任网络访问致力于实现移动业务应用从集成到响应处置的全生命周期安全防护。三权分立授权原则

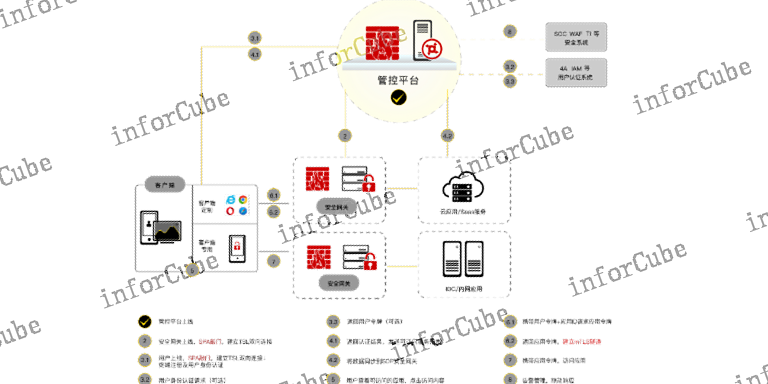

在网络通信层面,MSP终端侧运用了先进的网络层面的单包敲门和代理隧道技术,为移动业务访问构建了一道隐蔽且加密的通信通道。单包敲门 技术是一种创新的认证机制,它在建立正式连接前,先通过一个特定的加密数据包向安全网关“敲门”以完成身份认证,网关验证通过后才会开放临时端口。这使得企业业务服务对公网完全“隐身”,极大地抵御了端口扫描和网络探测等攻击。随后,所有通信数据均通过建立的代理隧道进行传输,该隧道对数据进行端到端的强加密,确保即使在不可信的公共Wi-Fi环境下,传输内容也无法被**或篡改。这两项技术协同工作,共同实现了网络通信安全保护,为移动办公提供了银行级别的通信安全保障。云产品组合销售上讯零信任网络访问可实现风险威胁监测防御。

移动威胁监测防御系统构建了一套以ATT&CK攻击框架为理论基础的系统化监测体系。该框架作为全球公认的对抗战术与技术知识库,为移动威胁的识别与分类提供了科学依据。通过将移动环境中的各类攻击行为——如权限滥用、数据窃取、网络钓鱼等——映射到ATT&CK矩阵的具体战术和技术节点,系统实现了从经验式防御到智能化分析的跨越。这使得监测不再局限于孤立的安全事件,而是能够洞察攻击者的完整攻击链,识别出看似无关的异常活动背后隐藏的关联性。基于这一框架,系统能够从环境风险、威胁攻击、网络劫持、敏感操作和异常行为等多个维度,构建一个立体的、上下文丰富的威胁模型,实现对移动威胁的持续性威胁监测,从而***提升威胁发现的准确率和效率。

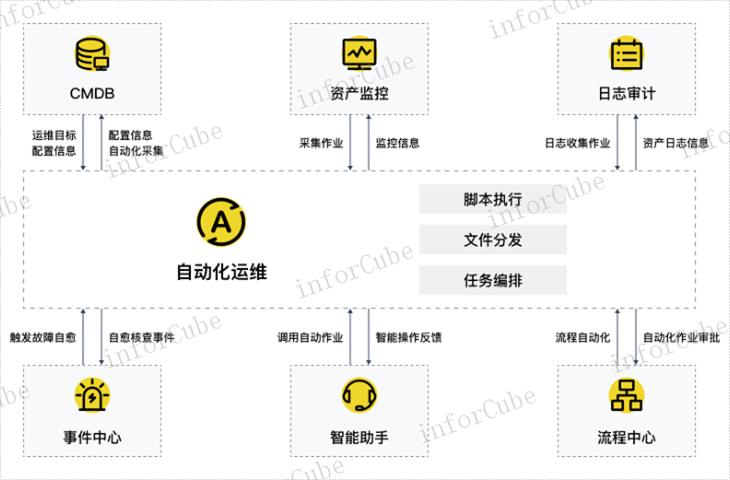

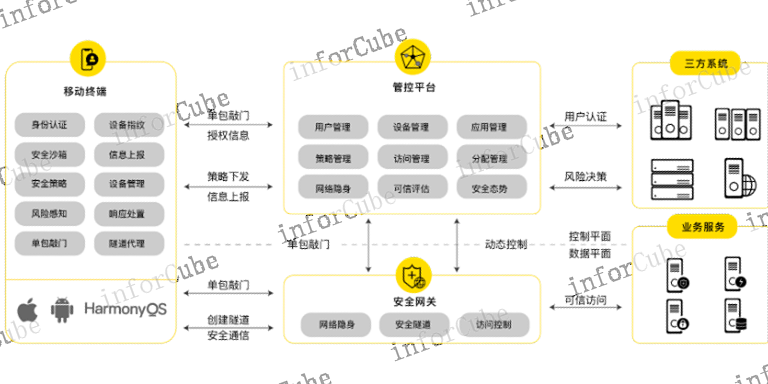

InforCube移动安全管理平台(MSP),是一体化、可持续、自适应的移动安全整体防护解决方案,提供移动设备、移动应用和移动数据的全生命周期保护。移动安全管理平台,基于软件定义边界安全架构,将控制平面和数据平面分离,包括移动终端、管控平台和安全网关三个部分,通过相互协作联动,实现移动业务的可信安全防护。为保障企业移动业务安全可靠运行,支持对移动数据的统一防护,设备运行状态的统一监测,同时为企业用户提供统一运营能力,进一步保障企业移动化进程高效有序开展。一体化MSP移动安全管理平台,以“零信任”架构为内核,打造覆盖“终端-应用-数据-网络”的防护体系。

移动应用安全检测的**优势在于其采用了多引擎协同的分析策略,通过SAST静态特征匹配、DAST动态行为分析、IAST人机交互模拟和数据流关联分析等多种自动化检测方式,构建了一个立体的、无死角的分析网络。SAST 是在不运行代码的情况下,直接对应用源代码或字节码进行扫描,像一位经验丰富的代码审查员,快速定位诸如硬编码密码、不安全的API调用等静态缺陷。DAST 则是在一个受控的沙箱环境中实际运行应用,模拟真实用户操作,观察其运行时行为,从而发现那些只有在特定交互下才会触发的安全漏洞,如逻辑缺陷或运行时权限滥用。而IAST 结合了前两者的优点,它在应用运行的同时,通过插桩技术监控程序内部状态和数据流,能够极其精细地定位漏洞触发的具体代码路径。这三大技术,辅以数据流关联分析,共同确保了检测的深度与广度,能够有效分析移动应用程序中存在的安全漏洞风险和隐私合规情况。上讯零信任网络访问可实现移动业务的可信安全防护。网络劫持

上讯零信任网络访问增强了系统的抗攻击能力。三权分立授权原则

移动安全管理平台(MSP)的基石是零信任安全架构,它彻底摒弃了“内网即安全”的陈旧观念,将每次访问请求都视为潜在威胁进行处理。该平台以用户身份和业务敏感数据为保护**,通过多因子认证与行为分析确保身份可信。在此基础**问控制不再是静态的、一次性的授权,而是动态的、按需调整的过程。系统会持续评估访问上下文,包括设备安全状态、网络环境、用户行为等,实施细粒度安全访问控制。例如,即使身份认证通过,若设备处于异常地理位置或连接至不安全的公共Wi-Fi,其访问权限会被立即限制,*能访问非敏感资源。这种动态的、基于持续评估的可问机制,确保了企业服务无论在何种网络环境下,都只对合规的请求开放,有效防御了身份盗用和越权访问风险。三权分立授权原则

- 登录设置 2025-12-04

- 脚本上传 2025-12-04

- 本地上讯数据网关供应商 2025-12-04

- IAM优化 2025-12-04

- 哪些上讯数据网关代理商 2025-12-04

- SSH 2025-12-04

- 数据库操作 2025-12-03

- 网络访问黑名单 2025-12-03

- 01 云南怎么安装音乐系统介绍

- 02 北京汽车车身产品设计工作室

- 03 验收标准双重预防机制控制

- 04 山西儒商公益基金会有哪些儒商公益基金会教育捐赠渠道

- 05 信息化日结工新报价

- 06 山西儒商大厦中小企业企业服务中心创新发展

- 07 福州个人短视频服务平台有哪些

- 08 安全培训双重预防机制改善

- 09 广东悬挑脚手架租赁哪里有

- 10 本地机动车年审上门换证办理